جدول المحتويات

تعتبر أداة Wireshark من بين الأدوات الأكثر شهرة واستخدامًا في مجال تحليل الشبكات، حيث تمكّن المحللين من مراقبة حركة المرور عبر الشبكة بشكل دقيق، مما يُساعد في تحديد المشكلات، تحسين الأداء، واكتشاف الهجمات الأمنية. لا يقتصر دور أداة Wireshark على المحترفين فقط، بل يمكن للمبتدئين أيضًا الاستفادة منه بفضل واجهته البسيطة والعديد من الخصائص التي تجعل تعلمه ممتعًا.

في هذه المقالة التفصيلية، سنغطي كل ما يتعلق بـ أداة Wireshark، من تثبيت الأداة على أنظمة التشغيل المختلفة، إلى استخدام فلاتر متقدمة، وصولاً إلى تحليل البروتوكولات المختلفة. سنقدم أيضًا خطوات عملية لتطبيق ما تعلمته، مما يساعدك على أن تصبح خبيرًا في استخدام هذه الأداة الرائعة.

ما هي أداة Wireshark؟

Wireshark هو أداة تحليل لحركة المرور على الشبكة (network traffic) مفتوحة المصدر. تستخدم أداة Wireshark بشكل أساسي لمراقبة البيانات المرسلة عبر الشبكة، ويتيح للمستخدمين إمكانية عرض وتحليل البيانات في شكل حزم (Packets). كل حزمة تحتوي على بيانات مفصلة حول الاتصال بين الأجهزة، مثل عناوين IP، البروتوكولات المستخدمة، وحالة الاتصال.

توفر أداة Wireshark معلومات حية عن حركة المرور، مما يمكن المستخدمين من:

- تحليل الحزم: فحص كل حزمة على حدة لفهم محتوياتها.

- التقاط البيانات: جمع البيانات من الشبكة لمزيد من التحليل لاحقًا.

- اكتشاف المشكلات: تحديد الأخطاء في الشبكة مثل الحزم المفقودة أو تأخيرات الاتصال.

- أمان الشبكة: رصد الأنشطة غير الطبيعية التي قد تشير إلى هجمات إلكترونية.

أهمية أداة Wireshark في تحليل الشبكة

يمكن أن تساعد أداة Wireshark في عدد من المهام التي تسهم في تحسين أداء الشبكة وضمان أمانها:

- استكشاف الأخطاء وإصلاحها: عند حدوث مشكلات في الشبكة، مثل التأخيرات أو فقدان الحزم، يمكن لـ أداة Wireshark أن يوفر معلومات مفصلة حول السبب الجذري لهذه المشكلات.

- تحليل الأمان: يمكن استخدام أداة Wireshark لاكتشاف محاولات الهجوم على الشبكة، مثل الهجمات من نوع DoS (Denial of Service)، أو المهاجمين الذين يحاولون التجسس على البيانات.

- تحسين أداء الشبكة: عبر دراسة حركة المرور، يمكن لمستخدمي أداة Wireshark تحديد الطرق التي يمكن تحسين الأداء بها، مثل تقليل الازدحام أو إعادة توزيع الموارد.

كيفية تثبيت أداة Wireshark

تثبيت أداة Wireshark على نظام Windows

- تحميل أداة Wireshark: أول خطوة هي تحميل أداة Wireshark من الموقع الرسمي Wireshark – Download.

- اختيار الإصدار المناسب: قم باختيار الإصدار المتوافق مع نظام التشغيل Windows الخاص بك. عادةً ما تكون أداة Wireshark متوافقة مع الإصدارات الحديثة من Windows.

- إعداد التثبيت: بعد تحميل الملف، قم بفتح الملف التنفيذي (Installer) لبدء عملية التثبيت. ستظهر لك عدة شاشات خلال التثبيت:

- تأكد من تحديد خيار تثبيت WinPcap أو Npcap، وهذه مكتبات ضرورية لـ أداة Wireshark حتى تتمكن من التقاط حركة المرور عبر الشبكة.

- إتمام التثبيت: بمجرد اكتمال التثبيت، ستتمكن من فتح أداة Wireshark من خلال البحث عن البرنامج في قائمة ابدأ (Start).

تثبيت أداة Wireshark على macOS

- تنزيل أداة Wireshark : قم بزيارة الموقع الرسمي لـ أداة Wireshark واختر النسخة الخاصة بـ macOS.

- التثبيت: افتح الملف الذي تم تنزيله واتبع التعليمات لإتمام عملية التثبيت.

- التأكد من تثبيت ChmodBPF: تأكد من أنك قد قمت بتثبيت برنامج ChmodBPF، والذي يتيح لك الحصول على صلاحيات للوصول إلى واجهات الشبكة.

- تشغيل البرنامج: بعد التثبيت، يمكنك تشغيل أداة Wireshark عبر البحث عنها في Spotlight.

تثبيت أداة Wireshark على Linux

- استخدام مديري الحزم: على توزيعة Ubuntu، يمكنك تثبيت Wireshark باستخدام الأمر التالي:

sudo apt install wireshark - تثبيت الحزم الإضافية: قد تحتاج إلى تثبيت libpcap، وهي مكتبة تساعد في التقاط الحزم.

- إعداد الأذونات: إذا لم تتمكن من التقاط الحزم، قد تحتاج إلى إضافة المستخدم الخاص بك إلى مجموعة

wireshark. يمكنك القيام بذلك باستخدام الأمر:sudo usermod -aG wireshark your-username - تشغيل Wireshark: يمكنك تشغيل Wireshark عبر الطرفية بكتابة:

sudo wireshark

فهم واجهة Wireshark

منطقة الالتقاط

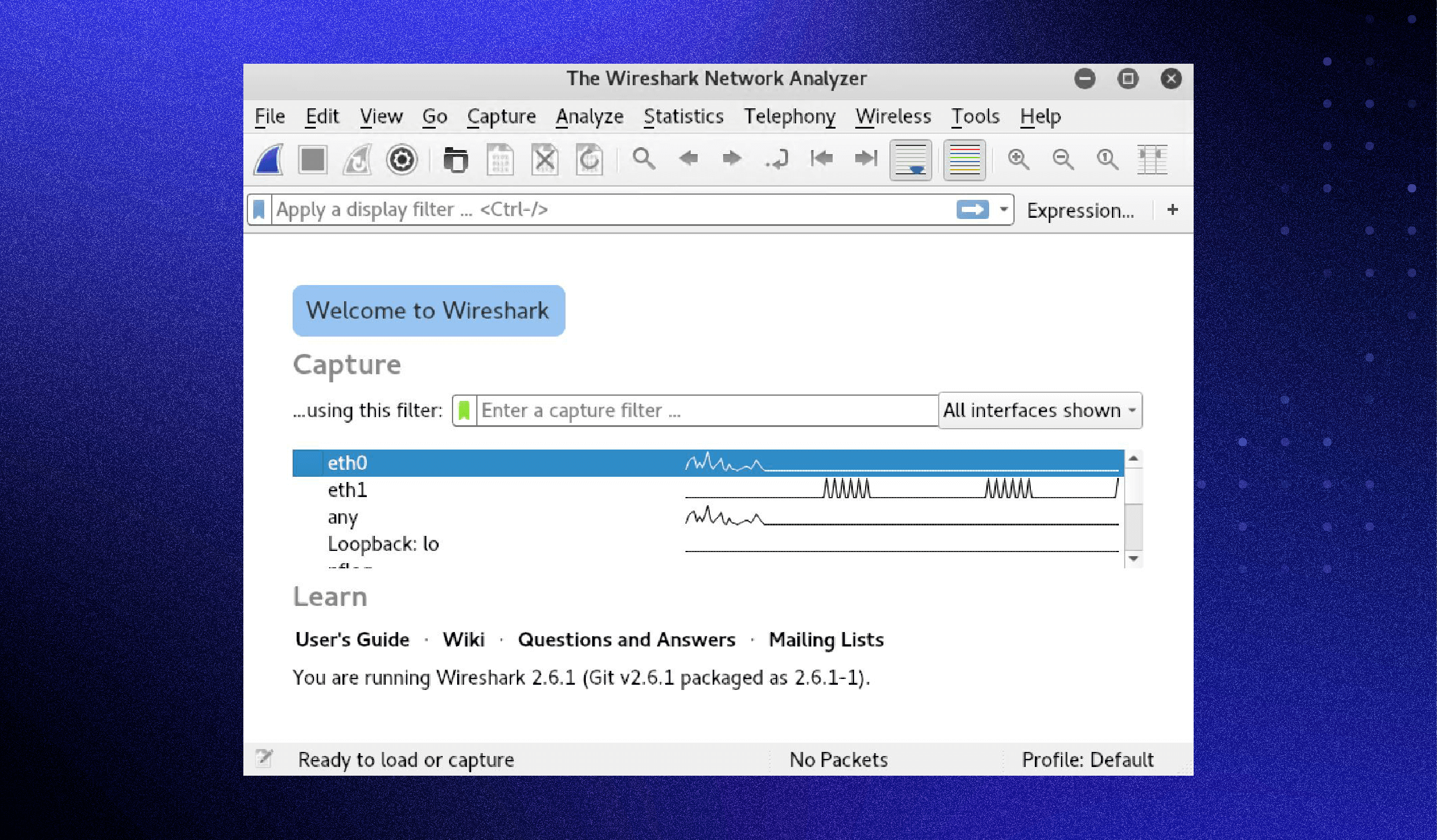

عند فتح Wireshark، ستشاهد واجهته الرئيسية، التي تحتوي على عدة أقسام رئيسية:

- القائمة العلوية: يحتوي شريط القوائم على خيارات مثل “Capture” و”File” و”Edit” و”Analyze” و”Help”.

- القائمة الجانبية: يعرض Wireshark الشبكات المتاحة لالتقاط حركة المرور منها. قد تكون هذه الشبكات هي Ethernet أو Wi-Fi.

- شريط الأدوات: يوفر اختصارات مثل بدء ووقف عملية التقاط الحزم.

- منطقة الحزم: في هذه المنطقة، سترى قائمة بكل الحزم التي تم التقاطها، مع تفاصيل مثل وقت الالتقاط، نوع البروتوكول، حجم الحزمة، والمزيد.

تحليل الحزم

عندما تنقر على أي حزمة في منطقة الحزم، يتم عرض التفاصيل المتعلقة بها في الجزء السفلي من نافذة Wireshark. تشمل هذه التفاصيل:

- الوقت: الوقت الذي تم فيه التقاط الحزمة.

- IP المصدر والوجهة: عناوين الـ IP التي أرسلت واستقبلت الحزمة.

- نوع البروتوكول: مثل TCP أو UDP أو HTTP أو ICMP.

- معلومات إضافية: مثل الأعلام (Flags) أو حجم الحزمة.

التقاط حركة المرور

بدء عملية التقاط الحزم

لتبدأ في التقاط البيانات:

- اختر واجهة الشبكة التي تريد مراقبتها.

- انقر على الزر الأخضر Start لبدء عملية التقاط الحزم.

إيقاف الالتقاط

بعد أن تنتهي من التقاط الحزم، يمكنك النقر على الزر الأحمر Stop لإيقاف عملية الالتقاط.

استخدام الفلاتر

يعد الفلترة جزءًا أساسيًا في Wireshark. من خلال استخدام الفلاتر، يمكنك تحديد الحزم التي تريد فحصها بشكل أكثر دقة.

أمثلة على الفلاتر:

- فلتر IP: لاختيار الحزم التي تحتوي على عنوان IP معين:

ip.addr == 192.168.1.1 - فلتر HTTP: لعرض حزم HTTP فقط:

http

تصدير البيانات

بعد تحليل الحزم، قد ترغب في تصدير البيانات لمزيد من التحليل أو للمشاركة مع الآخرين:

- اختر File ثم Export Specified Packets.

- حدد نوع البيانات التي تريد تصديرها (على سبيل المثال: الحزم المفلترة أو كل الحزم).

- اختر تنسيق الملف المطلوب مثل PCAP أو CSV.

تحليل البروتوكولات

تحليل TCP

يتيح لك Wireshark فحص تفاصيل الاتصال بين جهازين باستخدام بروتوكول TCP. يمكنك التحقق من العديد من التفاصيل مثل:

- تسلسل الأرقام (Sequence Numbers).

- التأكيدات (Acknowledgments).

- الأعلام (Flags) مثل SYN، ACK، و FIN، وهي مهمة لفهم حالة الاتصال.

تحليل UDP

لا يحتوي بروتوكول UDP على آلية تأكيد مثل TCP، مما يعني أنه لا توجد معلومات حول ما إذا كانت الحزم قد تم تسليمها بنجاح. ومع ذلك، يمكن لـ Wireshark مساعدتك في اكتشاف فقدان الحزم أو أي مشكلات أخرى مرتبطة ببروتوكول UDP.

تحليل HTTP

من خلال تحليل حركة مرور HTTP، يمكنك:

- رؤية الطلبات والردود التي تُرسل عبر الشبكة.

- فحص محتويات الطلبات مثل URL، Headers، و Body.

- تحديد ما إذا كان الموقع يستخدم HTTP أو HTTPS.

السيناريوهات العملية

استكشاف الأخطاء وإصلاحها

قد تساعد Wireshark في استكشاف أخطاء الشبكة مثل:

- الازدحام (Congestion): إذا كانت الشبكة تعاني من ازدحام، فإن Wireshark يمكن أن تظهر حزمًا مفقودة أو متأخرة.

- مشكلات الاتصال: يمكن اكتشاف مشاكل مثل الفشل في الاتصال عبر فحص الأعلام في TCP أو UDP.

- الشبكات الفرعية: إذا كان هناك مشكلة في تقسيم الشبكة إلى شبكات فرعية، يمكن لـ Wireshark المساعدة في تشخيص ذلك.

تحليل الأمان

Wireshark هي أداة قوية لاكتشاف الهجمات والأنشطة غير المصرح بها على الشبكة:

- مراقبة حركة المرور غير المشفرة: مثل HTTP بدلاً من HTTPS، مما قد يكشف عن تسريب بيانات حساسة.

- اكتشاف الهجمات: من خلال مراقبة الحزم على الشبكة، يمكن اكتشاف محاولات هجومية مثل DoS أو Man-in-the-Middle (MitM).

دليل استخدام Wireshark

الآن لنتعرف على كيفية تفعيل نظام التقاط الحزم (Packet Sniffer) في Wireshark ثم تحليل حركة مرور الشبكة.

التقاط حزم البيانات على Wireshark

عند فتح Wireshark، ستظهر لك شاشة تحتوي على قائمة بجميع اتصالات الشبكة التي يمكنك مراقبتها. كما سترى مربعًا خاصًا بمرشحات الالتقاط (Capture Filter) لتقييد التقاطك على حركة المرور التي ترغب في رؤيتها فقط.

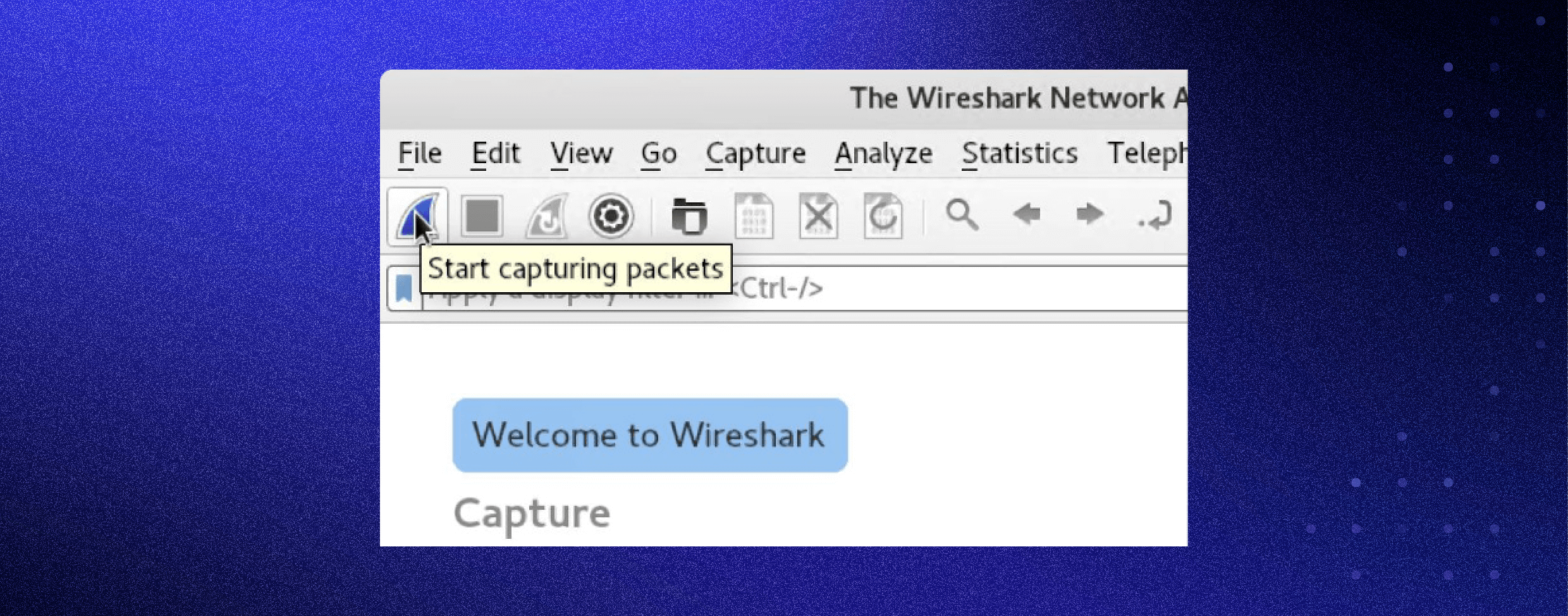

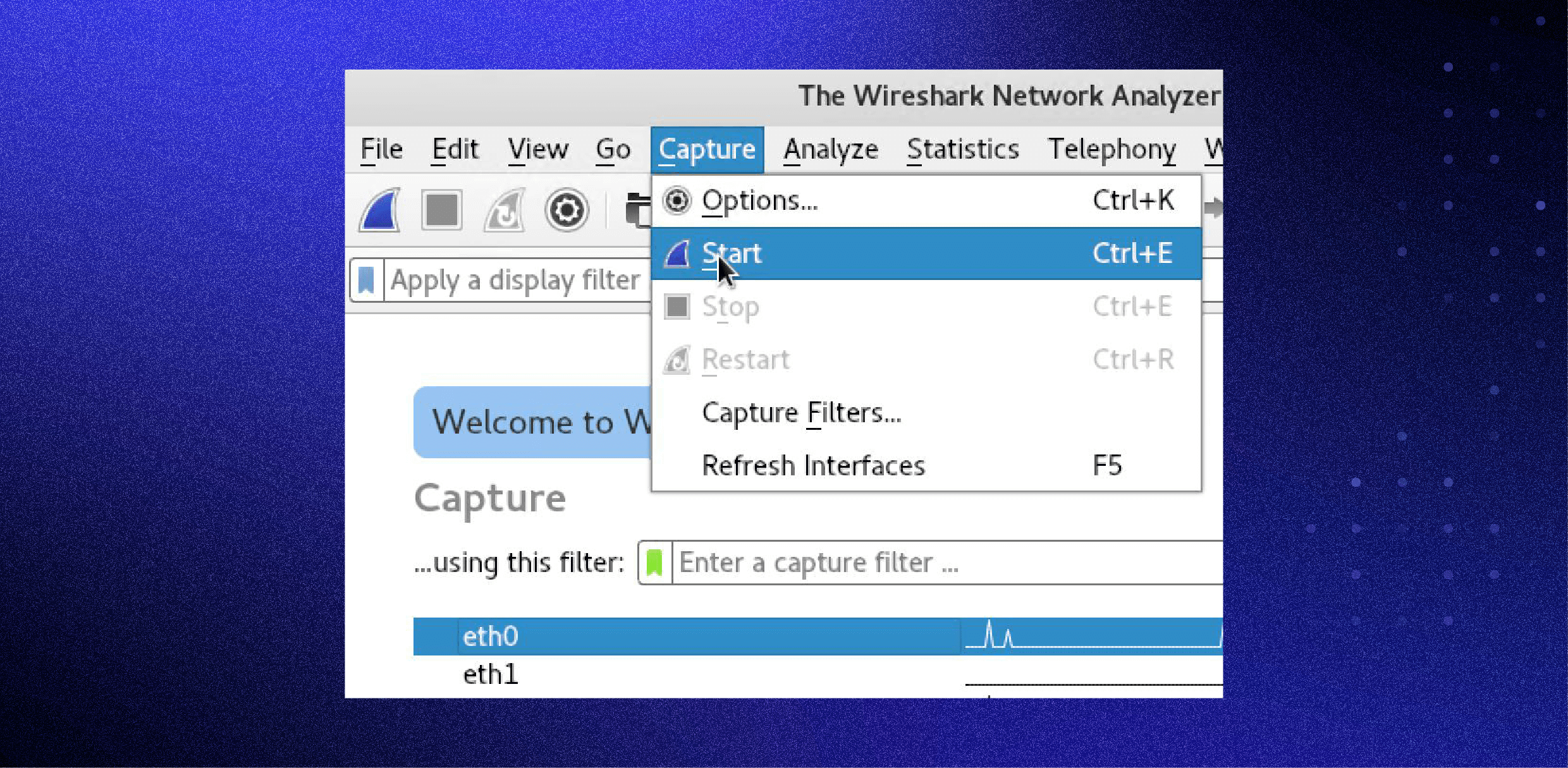

يمكنك اختيار واجهة شبكة واحدة أو أكثر باستخدام Shift + النقر الأيسر. وبمجرد اختيار واجهة الشبكة المطلوبة، يمكنك بدء عملية الالتقاط، وهناك عدة طرق للقيام بذلك:

- انقر على الزر الأول في شريط الأدوات تحت عنوان “Start capturing packets”.

يمكنك اختيار الخيار Capture -> Start من القائمة.

أو يمكنك استخدام الاختصار Ctrl + E.

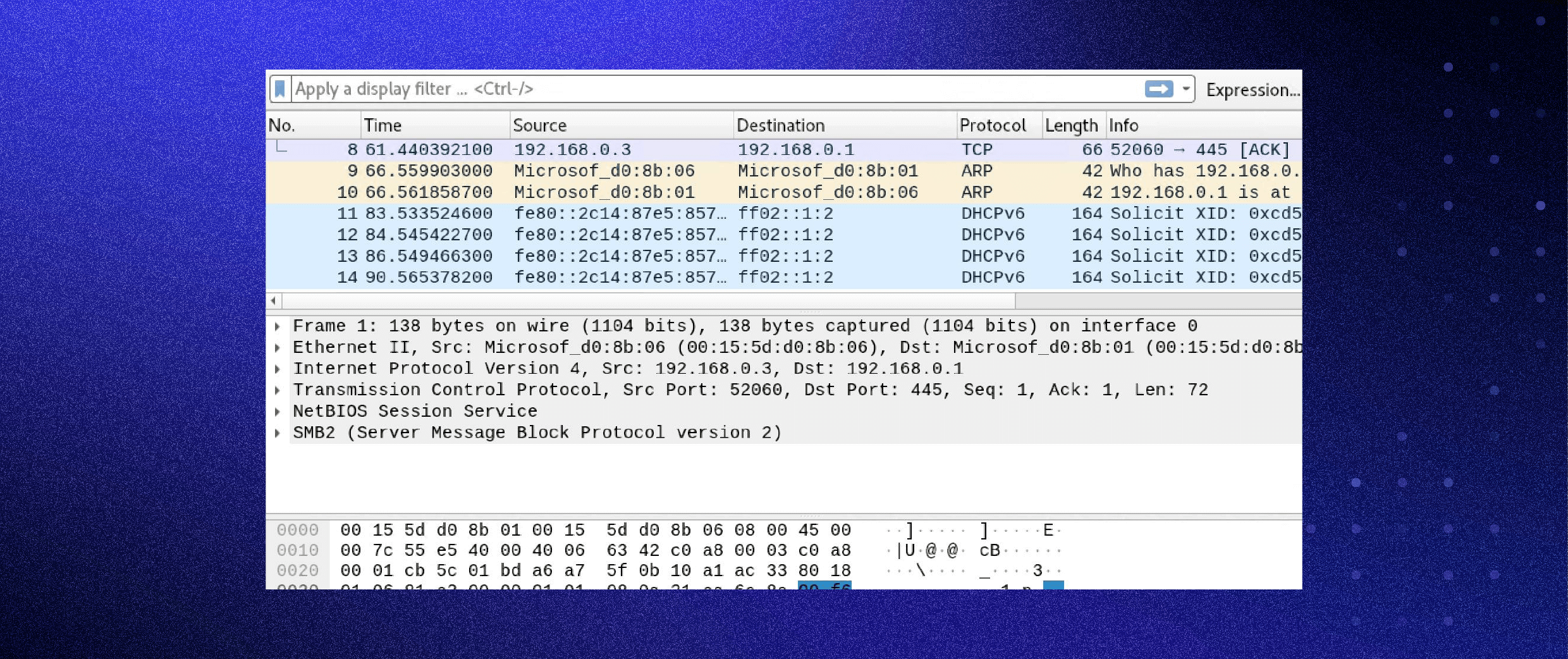

أثناء عملية الالتقاط، سيعرض لك Wireshark الحزم الملتقطة في الوقت الفعلي.

عند الانتهاء من التقاط ما تحتاجه من الحزم، استخدم الأزرار أو خيارات القائمة نفسها لإيقاف عملية الالتقاط بنفس الطريقة التي بدأت بها.

وفقًا لأفضل الممارسات، يُفضل إيقاف التقاط الحزم قبل البدء بعملية التحليل في Wireshark.

تحليل حزم البيانات على Wireshark

يعرض لك Wireshark ثلاث مناطق (Panes) مختلفة لفحص بيانات الحزم:

- قائمة الحزم (Packet List): وهي الجزء العلوي الذي يعرض جميع الحزم في الالتقاط.

- تفاصيل الحزمة (Packet Details): وهي الجزء الأوسط الذي يعرض معلومات نصية مفصلة قدر الإمكان عن الحزمة المحددة.

- بايتات الحزمة (Packet Bytes): وهو الجزء السفلي الذي يعرض الحزمة كما تم التقاطها بالصيغة الست عشرية (hexadecimal).

عند النقر على أي حزمة في قائمة الحزم، ستتغير المعلومات في الجزأين الأوسط والسفلي لعرض تفاصيل الحزمة التي اخترتها. يمكنك أيضًا معرفة إذا كانت الحزمة جزءًا من محادثة (Conversation). فيما يلي تفاصيل كل عمود في الجزء العلوي (قائمة الحزم):

- No.: رقم تسلسلي للحزمة الملتقطة. ويشير القوس إلى أن هذه الحزمة جزء من محادثة.

- Time: يعرض الوقت الذي التُقطت فيه الحزمة بعد بدء عملية الالتقاط. يمكنك تعديل هذا الإعداد في قائمة الإعدادات (Settings) لعرض خيار مختلف.

- Source: عنوان الجهاز الذي أرسل الحزمة.

- Destination: عنوان الوجهة التي أُرسلت إليها الحزمة.

- Protocol: نوع الحزمة، على سبيل المثال: TCP أو DNS أو DHCPv6 أو ARP.

- Length: طول الحزمة مقاسًا بالبايت (Bytes).

- Info: يعرض المزيد من المعلومات حول محتوى الحزمة، وهذا يختلف حسب نوع الحزمة.

في الجزء الأوسط (Packet Details)، يمكنك رؤية معلومات قابلة للقراءة قدر الإمكان وفقًا لنوع الحزمة. كما يمكنك النقر بزر الماوس الأيمن وإنشاء مرشحات (Filters) اعتمادًا على النص المُحدد في هذا الجزء.

أما الجزء السفلي (Packet Bytes)، فيعرض الحزمة كما تم التقاطها بالتمام وبالصيغة الست عشرية (hex).

إذا لاحظت أن الحزمة جزء من محادثة، يمكنك النقر بزر الماوس الأيمن على الحزمة واختيار Follow لعرض الحزم المرتبطة بتلك المحادثة فقط.

مرشحات Wireshark

تُعد المرشحات (Filters) واحدة من أفضل ميزات Wireshark، سواء كانت مرشحات الالتقاط (Capture Filters) أو مرشحات العرض (Display Filters). تساعدك هذه المرشحات على التركيز على الحزم الأكثر أهمية للمشكلة التي تحاول تشخيصها وحلها.

مرشحات الالتقاط في Wireshark

تعمل مرشحات الالتقاط على تقييد الحزم الملتقطة بناءً على عامل التصفية المحدد. فإذا لم تتوافق الحزمة مع الفلتر، لن يقوم Wireshark بتخزينها. فيما يلي بعض الأمثلة:

host IP-address: يقتصر الالتقاط على حركة المرور الصادرة والواردة من عنوان IP محدد.net 192.168.0.0/24: يلتقط كل حركة المرور على الشبكة الفرعية 192.168.0.0/24.dst host IP-address: يلتقط الحزم المرسلة إلى مضيف محدد.port 53: يلتقط حركة المرور على المنفذ 53 فقط.port not 53 and not arp: يلتقط كل حركة المرور ما عدا حركة DNS وحركة ARP.

مرشحات العرض في Wireshark

تقوم مرشحات العرض بتغيير طريقة عرض الحزم أثناء التحليل بعد إيقاف الالتقاط. حيث تُستخدم لتضييق نطاق الحزم المعروضة في قائمة الحزم (Packet List) لاستكشاف مشكلة محددة.

واحد من أهم مرشحات العرض هو:

ip.src == IP-address and ip.dst == IP-address

هذا الفلتر يعرض الحزم المرسلة من جهاز ما (ip.src) إلى جهاز آخر (ip.dst). ويمكنك أيضًا استخدام ip.addr لعرض جميع الحزم الصادرة والواردة من ذلك العنوان. ومن الأمثلة الأخرى:

tcp.port eq 25: يعرض لك كل حركة المرور على المنفذ 25، والذي غالبًا ما يكون لحركة SMTP.icmp: يعرض فقط حركة ICMP في الالتقاط (عادةً ما تكون Pings).ip.addr != IP_address: يعرض كل الحركة ما عدا الحركة الصادرة والواردة من عنوان IP المحدد.

كما يُمكن للمحللين إنشاء مرشحات متقدمة لاكتشاف هجمات محددة، مثل الفلتر المستخدم لكشف فيروس Sasser worm:

ls_ads.opnum == 0x09

ميزات إضافية في Wireshark

إلى جانب التقاط الحزم وعرضها باستخدام المرشحات، يوفر Wireshark العديد من الميزات الأخرى التي تجعل مهمتك أسهل.

خيارات التلوين في Wireshark

يمكنك ضبط Wireshark لتلوين الحزم في قائمة الحزم (Packet List) وفقًا لمرشحات العرض، مما يساعدك على تمييز الحزم التي تريد إبرازها. يمكنك الاطلاع على بعض الأمثلة على ذلك في صفحة القواعد اللونية على موقع Wireshark.

وضع Wireshark التطفلي (Promiscuous Mode)

بشكل افتراضي، يلتقط Wireshark الحزم الصادرة والواردة فقط من الكمبيوتر الذي يعمل عليه. ولكن عند تفعيل وضع Promiscuous Mode في إعدادات الالتقاط، يمكنك التقاط معظم حركة المرور على الشبكة المحلية (LAN).

سطر الأوامر في Wireshark

يوفر Wireshark واجهة سطر الأوامر (CLI) في حال كنت تستخدم نظامًا دون واجهة رسومية (GUI). وأفضل ممارسة في هذه الحالة هي استخدام واجهة سطر الأوامر لالتقاط الحزم وحفظ السجل، ومن ثم استخدام واجهة Wireshark الرسومية لمراجعة السجل.

أوامر Wireshark

wireshark: يشغل Wireshark بالواجهة الرسومية (GUI).wireshark –h: يعرض الخيارات المتاحة في سطر الأوامر.wireshark –a duration:300 –i eth1 –w wireshark.: يلتقط الحركة على واجهة الشبكةeth1لمدة خمس دقائق. حيث يشير-aإلى الإيقاف التلقائي للالتقاط بعد المدة المحددة، و-iيحدد الواجهة المراد التقاط البيانات منها.

المقاييس والإحصائيات

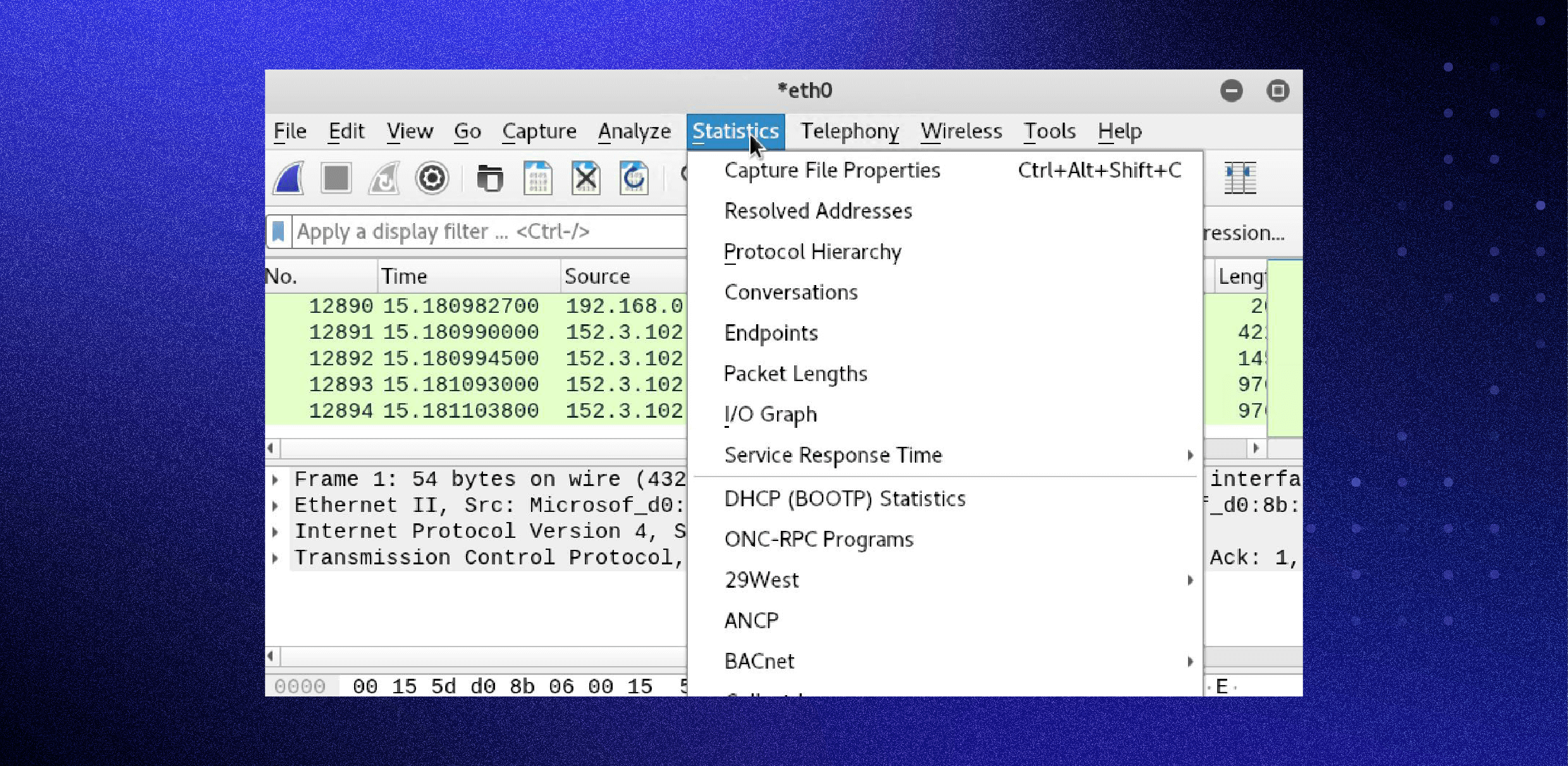

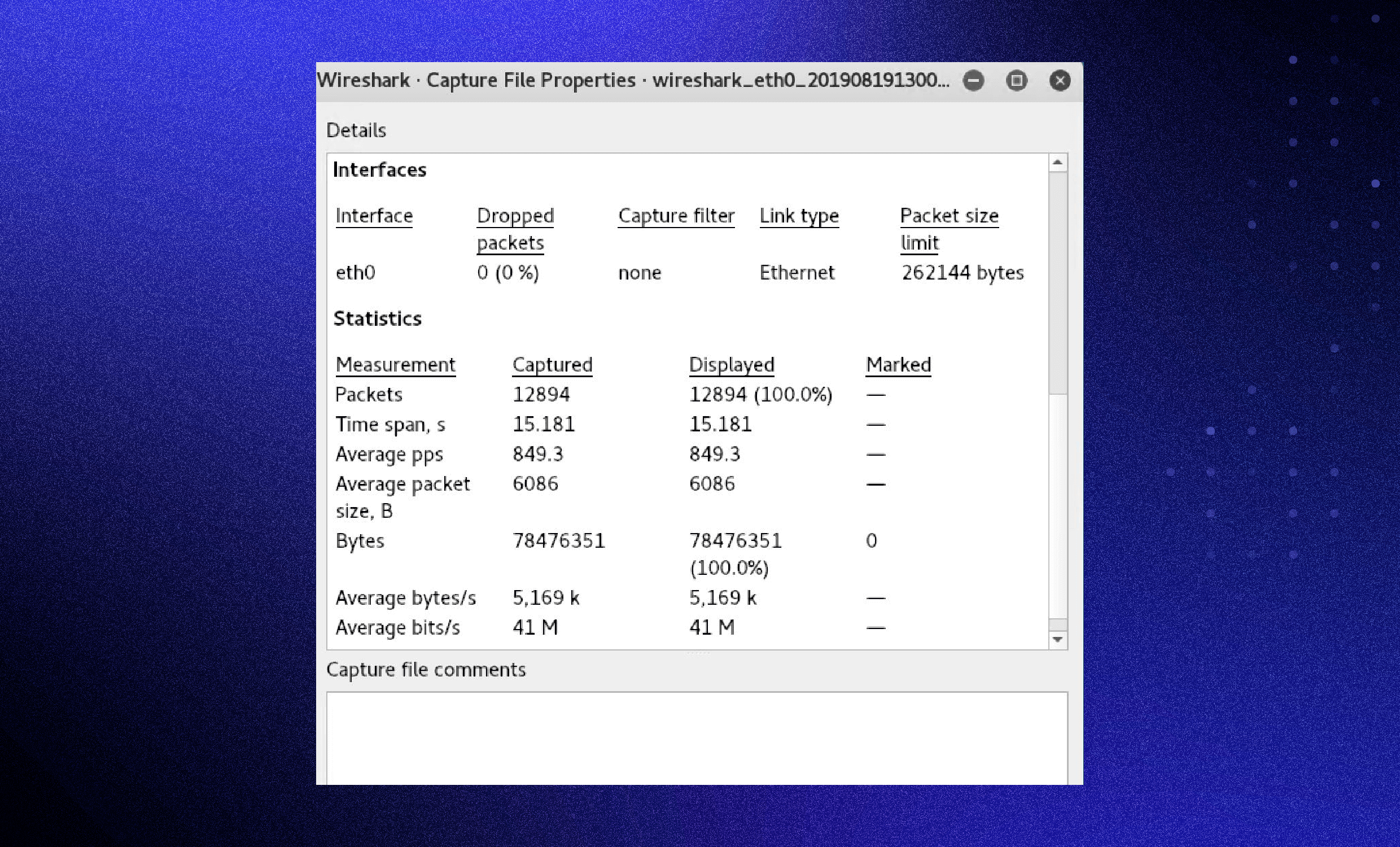

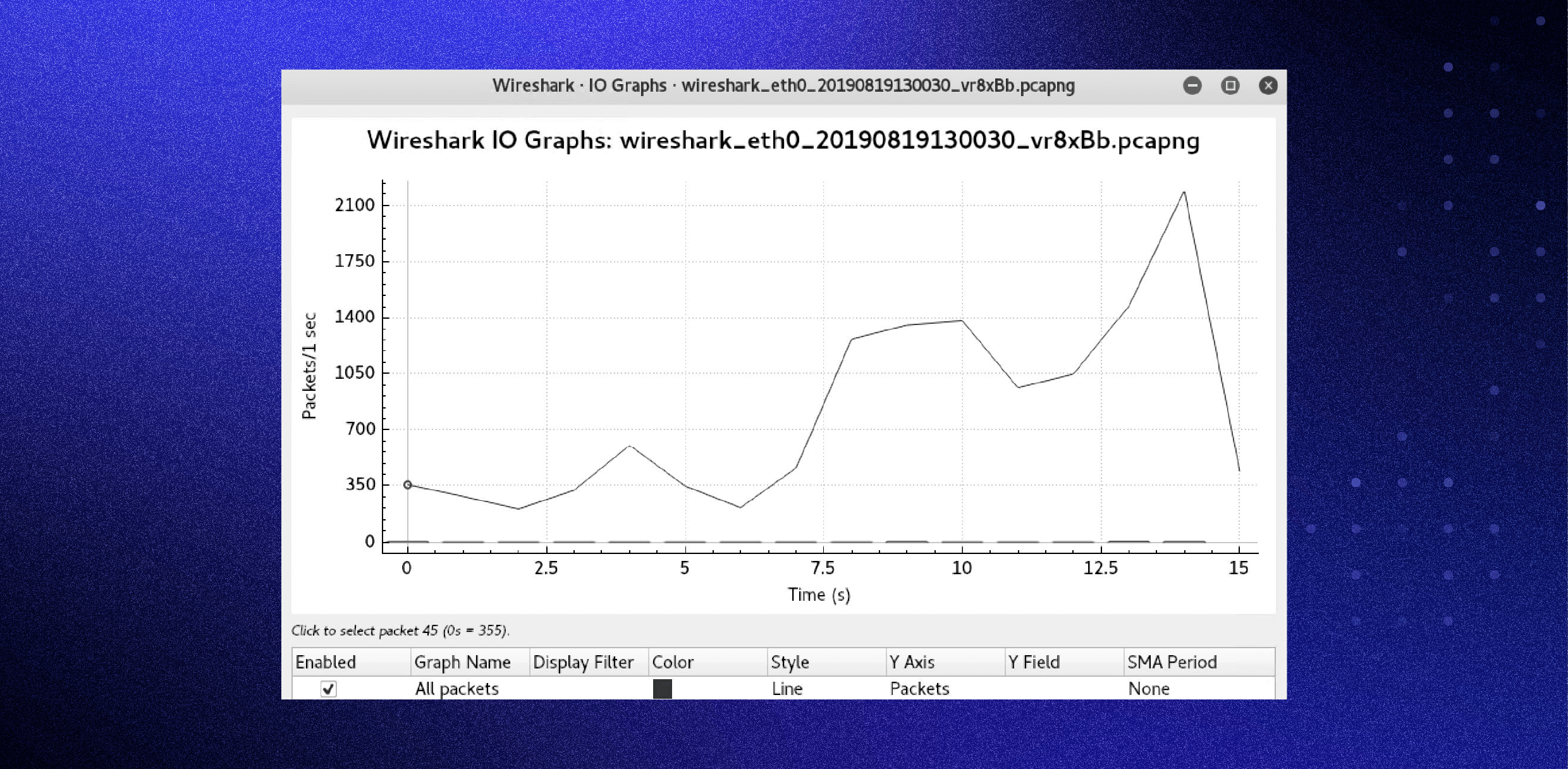

ضمن قائمة Statistics، ستجد العديد من الخيارات للاطلاع على تفاصيل الالتقاط الخاص بك.

Capture File Properties:

Wireshark I/O Graph:

الاستخدامات غير القانونية لأداة Wireshark

على الرغم من أن أداة Wireshark هي أداة تحليل قوية تُستخدم بشكل قانوني لتحليل الشبكات، إلا أنه يمكن استغلالها أيضًا لأغراض غير قانونية. تتضمن بعض الاستخدامات غير القانونية التي قد يستفيد منها القراصنة ما يلي:

1. التنصت على حركة المرور (Eavesdropping)

يمكن للمهاجمين استخدام أداة Wireshark للتنصت على حركة المرور على الشبكة، مما يعني مراقبة الحزم المرسلة عبر الشبكة للوصول إلى معلومات حساسة مثل كلمات المرور، الرسائل الإلكترونية، أو بيانات البطاقات الائتمانية. يمكن تنفيذ هذا الهجوم على الشبكات العامة (مثل الواي فاي المفتوح) أو حتى الشبكات الخاصة إذا تم اختراق الأجهزة أو الرواتر.

2. هجمات الرجل في المنتصف (Man-in-the-Middle Attacks)

في هجمات “الرجل في المنتصف”، يقوم المهاجم بوضع نفسه بين جهازين يتواصلان عبر الشبكة. يستخدم المهاجم أداة Wireshark لرصد وتعديل الحزم المرسلة بين الطرفين دون أن يلاحظوا. يمكن أن يتلاعب المهاجم بالحزم، مثل تغيير محتويات الرسائل أو إعادة توجيه البيانات إلى خوادم خبيثة.

3. الهجمات عبر الشبكات المحلية (Local Network Sniffing)

في الشبكات المحلية (LAN)، قد يقوم المهاجمون بتثبيت أداة Wireshark على جهاز متصل بالشبكة لالتقاط حركة المرور بين الأجهزة. يمكن أن يستهدف المهاجمون بيانات حساسة مثل كلمات مرور بروتوكولات التوثيق المختلفة (مثل HTTP أو FTP) أو حتى الوصول إلى الأجهزة عبر بروتوكولات غير مشفرة.

4. التقاط الحزم المشفرة (Decrypting Encrypted Traffic)

رغم أن أداة Wireshark لا يمكنه فك تشفير الحزم المشفرة تلقائيًا، إلا أنه في بعض الحالات، إذا كان المهاجم يمتلك المفتاح الخاص للتشفير (مثل في بروتوكولات HTTPS أو VPN)، يمكنه فك تشفير الحزم الملتقطة وتحليل البيانات. يمكن أن يشمل ذلك اعتراض جلسات الاتصال المشفرة لسرقة بيانات الحسابات المصرفية أو معلومات حساسة أخرى.

5. الهجمات على الشبكات اللاسلكية (Wireless Network Attacks)

تستخدم أداة Wireshark أيضًا لاختراق الشبكات اللاسلكية. على سبيل المثال، يمكن للمهاجمين التقاط الحزم المرسلة عبر شبكة Wi-Fi غير مشفرة أو الشبكات التي تستخدم بروتوكولات أمان ضعيفة. بعد التقاط هذه الحزم، يمكنهم تحليلها للحصول على كلمات مرور الشبكة أو بيانات الدخول إلى الحسابات عبر الشبكة.

أمثلة تاريخية على الاستخدام غير القانوني لـ Wireshark

1. هجوم “Evil Twin” باستخدام Wireshark

في حادثة معروفة ضمن هجمات “الرجل في المنتصف”، استخدم القراصنة تقنية Evil Twin لاستهداف مستخدمي الشبكات اللاسلكية العامة. في هذا الهجوم، يقوم المهاجم بإنشاء نقطة وصول Wi-Fi مزيفة تحمل نفس اسم شبكة Wi-Fi الحقيقية، مما يجعل المستخدمين يتصلون بها بدلاً من الشبكة الأصلية. بعد الاتصال بالشبكة المزيفة، يقوم المهاجم باستخدام Wireshark لالتقاط كل حركة المرور من الأجهزة المتصلة.

في هذا السيناريو، تمكن المهاجم من اعتراض كلمات المرور والمعلومات الشخصية التي كانت تُرسل عبر الشبكة غير المشفرة أو عبر بروتوكولات ضعيفة مثل HTTP. هذه الهجمات كانت شائعة في الأماكن العامة مثل المقاهي والمطارات.

2. هجوم على شبكات الشركات باستخدام Wireshark

في عام 2011، استخدم قراصنة الإنترنت Wireshark لتنفيذ هجوم ضد شبكة شركة كبرى في الولايات المتحدة. استغل المهاجمون الشبكة المحلية غير المؤمنة للوصول إلى البيانات المرسلة بين الأجهزة داخل الشركة. من خلال التنصت على حركة المرور باستخدام Wireshark، تمكن المهاجمون من استخراج تفاصيل حساسة مثل كلمات المرور المخزنة على الأجهزة، مما سمح لهم بالوصول إلى الحسابات الداخلية للشركة وسرقة المعلومات القيمة.

استخدم القراصنة هذا الهجوم للوصول إلى بيانات حساسة، مثل قوائم العملاء والعقود، والتي تم بيعها في السوق السوداء. وقد أدى هذا الهجوم إلى خسائر مالية ضخمة وتسبب في تدهور سمعة الشركة.

3. هجوم “Wi-Fi Phishing” باستخدام Wireshark

في حادثة أخرى، استخدم مجرمو الإنترنت Wireshark بالتعاون مع تقنيات Wi-Fi Phishing لسرقة بيانات الدخول إلى حسابات المستخدمين. في هذه الحيلة، يقوم المهاجمون بإنشاء نقطة وصول Wi-Fi مزيفة على شبكة مفتوحة. عند اتصال المستخدمين بشبكة Wi-Fi المزيفة، يبدأ المهاجم في مراقبة حركة المرور عبر Wireshark، ليتمكن من اعتراض بيانات الحسابات الشخصية، مثل أسماء المستخدمين وكلمات المرور، المرسلة عبر بروتوكولات غير مشفرة مثل HTTP.

تم استخدام هذه التقنية في عدة حالات لسرقة البيانات الشخصية للمستخدمين من شبكات الإنترنت العامة، حيث أظهرت التقارير أن العديد من المستخدمين لم يكونوا مدركين للتهديدات التي قد تتسبب بها الشبكات المفتوحة.

كيفية حماية نفسك من الاستخدامات غير القانونية لـ Wireshark

لتجنب الوقوع ضحية لهذه الهجمات التي تستخدم Wireshark، يمكن اتباع بعض التدابير الأمنية البسيطة:

- استخدام الشبكات المشفرة: تأكد من أنك تتصل فقط بالشبكات التي تستخدم بروتوكولات أمان قوية مثل WPA3 للشبكات اللاسلكية أو HTTPS للمواقع على الإنترنت.

- تفعيل VPN: استخدام شبكة خاصة افتراضية (VPN) لحماية بياناتك على الشبكات العامة. سيقوم الـ VPN بتشفير جميع بياناتك مما يجعل من الصعب على المهاجمين اعتراضها باستخدام أدوات مثل Wireshark.

- التحقق من الشهادات الأمنية: تأكد دائمًا من أن مواقع الويب التي تتصل بها تستخدم HTTPS، وتحقق من صحة الشهادات الأمنية لتجنب الهجمات من نوع “Man-in-the-Middle”.

- استخدام كلمات مرور قوية: قم باستخدام كلمات مرور قوية وفريدة لكل حساب، وتجنب استخدام نفس الكلمة لحسابات متعددة لتقليل فرص اكتشافها في حالة سرقة بيانات الدخول.

- التحديثات المنتظمة: تأكد من تحديث جميع أجهزتك وبرامجك بشكل دوري لتصحيح أي ثغرات أمنية قد يستخدمها المهاجمون.

موارد Wireshark وشروحات إضافية

هناك العديد من الشروحات والفيديوهات التي توضح كيفية استخدام Wireshark لأغراض محددة. ننصحك بالبدء من الموقع الرسمي لـ Wireshark والاستفادة من الموارد المتاحة هناك، بما في ذلك الوثائق الرسمية والويكي (Wiki).

يُعد Wireshark أداة ممتازة لالتقاط وتحليل حركة مرور الشبكة، ولكنها تكون مفيدة أكثر عندما تعرف ما تبحث عنه بالفعل. قد لا يتمكن Wireshark من اكتشاف مشكلة جديدة من تلقاء نفسه نظرًا لضخامة حركة المرور (Noise) على الشبكة. هنا يأتي دور منصة Varonis مع Edge التي تساعدك على فهم الوضع العام والبحث عن التهديدات للتحقيق فيها، ثم يمكنك الاستعانة بـ Wireshark للغوص أعمق في تفاصيل الحزم وتحليل التهديد.

على سبيل المثال، عندما اكتشف باحثو الأمن في شركة Varonis برنامج تعدين العملات المشفرة المسمى Norman، حصلوا على تنبيهات من عدة أجهزة تشير إلى نشاط مشبوه في الشبكة والملفات. أثناء تحليل هذا البرنامج، استخدم الباحثون Wireshark لفحص حركة المرور لبعض الأجهزة التي كانت تتصرف بشكل غريب. أظهر Wireshark للفريق أن برنامج تعدين جديد، أُطلق عليه Norman، كان يتواصل مع خوادم القيادة والسيطرة (C&C) باستخدام خدمة DuckDNS. وتمكن فريق Varonis من رؤية جميع عناوين IP لخوادم القيادة والسيطرة المستخدمة من قبل المهاجمين عن طريق Wireshark، مما سمح لهم بإيقاف الاتصال وإحباط الهجوم.

الخاتمة

من خلال هذه المقالة، نأمل أنك اكتسبت فهمًا شاملاً لكيفية استخدام Wireshark في تحليل حركة المرور على الشبكة. تعد هذه الأداة من الأدوات الضرورية لأي محترف في مجال الشبكات أو الأمان السيبراني. عبر اتباع هذه الخطوات، يمكنك اكتساب المهارات اللازمة لمراقبة حركة المرور، اكتشاف المشكلات، وتحليل البيانات لتحسين أداء الشبكة وضمان أمانها.